セキュリティホワイトペーパー

株式会社ビズリーチ

2025年6月13日 第1.0版

1. 目的

このホワイトペーパーは、ISO/IEC 27017:2015の要求事項の中で特に情報開示が求められる事項について、クラウドサービス提供者としてのセキュリティへの取り組みや仕様を利用者に明確に説明することを目的としています。

これにより、利用者は提供者のセキュリティ対策を確認・理解できると共に、利用者自身がISO/IEC 27017関連の認証取得や適合性評価を行う際に必要な情報を得ることができます。

2. 適用範囲

当社のISO/IEC 27017の適用範囲は、以下のサービス(以下、本サービス)内容に関するものです。

- HRMOS採用

- HRMOSタレントマネジメント

- HRMOS勤怠

- HRMOS労務給与

3. ISO/IEC 27017:2015(JIS Q 27017:2016)への対応

ISO/IEC 27017の管理策の項番は、ISO/IEC 27002と共通のものについては同じ番号が付与されています。

クラウド特有の拡張管理策(附属書 A)については接頭辞「CLD」を付与した番号が用いられており、いずれもISO/IEC 27001 附属書 Aと整合性が取られています。

本項では、ISO/IEC 27017が定める管理策(主に箇条5〜18)の項番を参照し、その順序に沿ってクラウドサービス提供者としての取り組みや対応状況を記載・解説します。

5.1.1 情報セキュリティのための方針群

クラウドサービスプロバイダ(CSP)は情報セキュリティ方針を適切に整備・維持することがISO/IEC 27017等で求められています。

本サービスは、当社の情報セキュリティ方針及びクラウド環境を考慮して定められた関連方針群に基づき、開発・運用されています。

5.8 プロジェクトマネジメントにおける情報セキュリティ

プロジェクト(開始日と終了日がある特定の活動)において情報セキュリティを確実に組み込むため、各プロジェクト責任者は機密文書の漏洩防止策を含む適切な情報セキュリティ対策を実施します。

5.13 情報のラベル付け

本サービスでは、利用者がデータを適切に分類・管理できるよう、必要な情報や機能を提供します。専用の「ラベル付け」機能やUI上の属性管理機能を用いて、登録情報(データ)へのラベル付け、グルーピング、分類を行うことができます。

5.16 識別情報の管理

本サービスでは、システム及びネットワークへのアクセス管理のため、個々の利用者に対して一意な識別情報(ユーザーIDまたはEメールアドレス)を割り当て、アクセス主体を識別します。これにより、各アクセスが特定の利用者に関連付けられます。

5.17 認証情報

本サービスでは、利用者自身によるパスワード再発行機能、管理者によるパスワードリセット機能を提供します。

5.24 情報セキュリティインシデント管理の計画策定及び準備

本サービスでは、当社が確認したセキュリティインシデントが利用者に重大な影響を及ぼすと判断した場合、確認後速やかに当社が適切と判断した方法でお知らせします。

6.1.1 情報セキュリティの役割及び責任

本サービスにおける情報セキュリティの役割及び責任については「『HRMOS』利用基本規約」に定めており、当社はこの規約に基づき本サービスを提供します。

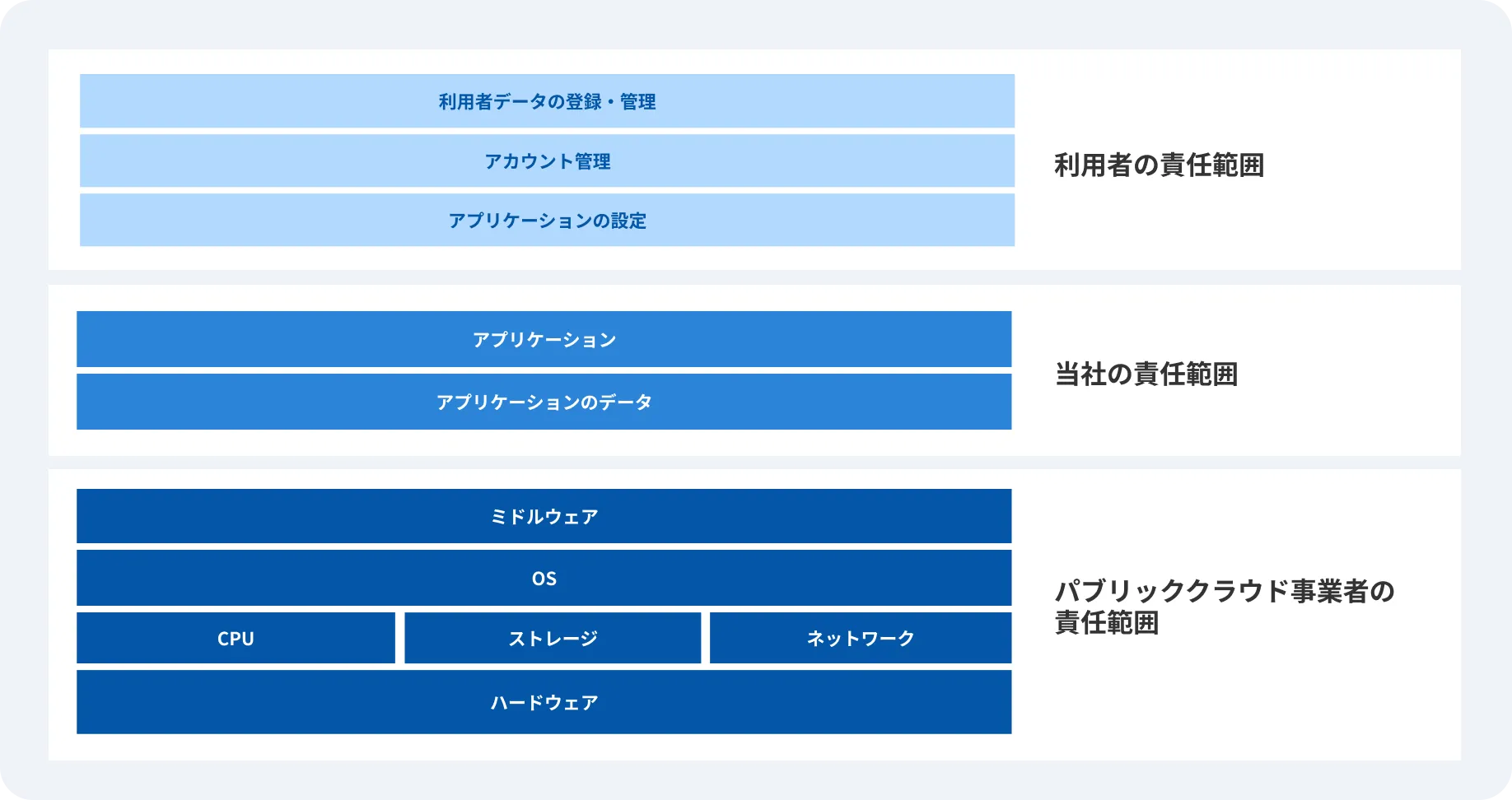

本サービスにおける責任分界点は下図の通りです。

6.1.3 関係当局との連絡

本サービスを開発する組織(以下、本組織)の所在地は、東京都渋谷区です。

また、クラウドサービス上に保存されるデータの所在は日本国内です。

CLD.6.3.1 クラウドコンピューティング環境における役割及び責任の共有及び分担

本サービスにおける情報セキュリティの役割及び責任については「『HRMOS』利用基本規約」に定めており、当社はこの規約に基づき本サービスを提供します。

本サービスの責任分界点に関しては、「6.1.1 情報セキュリティの役割及び責任」をご参照ください。

CLD.8.1.5 クラウドサービスカスタマの資産の除去

本サービスの提供が終了した場合、利用者が作成・保存した情報資産(保存データ)は、所定の削除サイクルに従って破棄します。バックアップについても同様に破棄します。ただし、利用者の情報資産を含まない本サービス共通ログは対象外となります。

8.8 技術的ぜい弱性の管理

本サービスに関連するぜい弱性については、本組織内の専任部門及び運用担当にてぜい弱性情報を収集・評価し、対応しています。

利用者への影響がある場合には、速やかに当社が適切と判断した方法でお知らせします。

8.15 ログ取得

本サービスでは、本サービスの維持管理、セキュリティ監視、及びインシデント対応等を目的として、ユーザーアクティビティ、システムイベント、セキュリティ関連事象等のログを適切に取得・記録しています。また、取得したログは適切に保護し、本サービスの安全性維持のため定期的にレビューを行っています。

8.25 セキュリティに配慮した開発のライフサイクル

本組織は、本サービスにおいて開発ライフサイクルの全段階を通じて情報セキュリティを確保し、内在するリスクを許容可能なレベルまで低減することに努めます。

9.2.2 利用者アクセスの提供(PROVISIONING)

本サービスでは、管理者(システム所有者)が新規ユーザー登録時に、そのユーザーに割り当てるアクセス権限(利用可能な機能やロールなど)を設定する機能を提供しています。

9.2.3 特権的アクセス権の管理

特権的アクセス権は、管理者(システム所有者)に付与されます。この権限を利用する際は、ログインID、パスワードによる認証を行い、セキュリティを確保しています。

CLD.9.5.1 仮想コンピューティング環境における分離

本サービスはマルチテナント環境で動作し、データベースのスキーマ分割やテナントID等の顧客識別により、顧客間のデータ及びリソースを論理的に分離しています。

10.1.1 暗号による管理策の利用方針

本サービスでは、以下の対象に、暗号化によるセキュリティ対策を実施しています。

- データベースに保管される利用者のデータ(情報資産)

- 上記データのバックアップ

- 本サービスにおける主要なネットワーク通信(例:利用者との通信、内部通信)

12.1.2 変更管理

本サービスの新規リリースや定期メンテナンスなど、利用者に影響を及ぼす可能性のある作業を実施する場合、速やかに当社が適切と判断した方法でお知らせします。

12.3.1 情報のバックアップ

本サービスでは、利用者向けのバックアップ機能は提供していません。

利用者が必要とされるデータのバックアップの取得・保管は、利用者自身の責任で行う必要があり、その不備やデータ消失等に関して当社は一切の責任を負いません。

なお、本サービスの提供基盤については、当社のバックアップ・リカバリ計画に基づき、当社にてバックアップを実施しています。

12.4.4 クロックの同期

本サービスでは、適切なNTPサーバーを参照し、時刻を同期しています。

13.1.3 ネットワークの分離

本サービスでは、ネットワークセキュリティを確保するため、以下の分離策を実施しています。

- ネットワーク階層の分離

- インターネット公開層、アプリケーション層、データベース層など、役割に応じてネットワークセグメントを分離し、それぞれに適切なアクセス制御を適用しています。

- テナント間の分離(マルチテナント環境)

- 利用者間のデータや処理が相互に影響しないよう、テナント単位での論理的な分離(例:VLAN、アプリケーションレベル制御)をしています。

- 管理環境と顧客環境の分離

- 当社の内部管理用ネットワークと、利用者が利用する本サービスの環境は、物理的及び(または)論理的に明確に分離されています。

15.1.2 供給者との合意におけるセキュリティの取扱い

本サービスにおける役割及び責任については「『HRMOS』利用基本規約」に定めており、当社はこの規約に基づき本サービスを提供します。

本サービスの責任分界点に関しては、「6.1.1 情報セキュリティの役割及び責任」をご参照ください。

16.1.2 情報セキュリティ事象の報告

本サービスに関して、情報セキュリティインシデントの予兆またはインシデントそのものと疑われる事象を当社が検知した場合、速やかに当社が適切と判断した方法でお知らせします。

また、利用者側で情報セキュリティに関する事象を検知された場合のご連絡やお問い合わせは、当社お問い合わせ窓口にて受け付けています。

16.1.7 証拠の収集

本サービスに関して、裁判所からの令状に基づく場合など、法律に基づき正当な手続きによる開示請求を当社が受けた場合、利用者のデータを利用者の同意を得ずに当該機関に開示することがあります。詳細については、「『HRMOS』利用基本規約」をご確認ください。

18.1.1 適用法令及び契約上の要求事項の特定

本サービスに適用される準拠法は日本国の法令です。

本サービスで保管するデータはAES256により暗号化され、通信データはSSL/TLSを用いて暗号化されます。これらの暗号化処理は、輸出規制の対象となるものではありません。

18.1.2 知的財産権

本サービスにおける知的財産権については「『HRMOS』利用基本規約」に定めています。

また、知的財産権に関するご連絡やお問い合わせは、当社お問い合わせ窓口にて受け付けています。

18.1.3 記録の保護

利用者の本サービス利用に伴って本組織が収集するログについては、不正アクセスや改ざん等を防ぐ目的でアクセス制限を実施しています。

18.1.5 暗号化機能に対する規制

本サービスで保管するデータはAES256により暗号化され、通信データはSSL/TLSを用いて暗号化されます。これらの暗号化処理は、輸出規制の対象となるものではありません。

18.2.1 情報セキュリティの独立したレビュー

本組織は、社内内部監査、マネジメントレビュー、年度リスクアセスメントの実施や、第三者の審査によるISO/IEC 27001およびISO/IEC 27017の認証の取得、情報セキュリティに対する取り組みを通じて適切な情報セキュリティレベルの維持・向上に努めます。

(初回認証審査は 2025年 7月 予定)

改定履歴

| 版数 | 日付 | 変更内容 |

|---|---|---|

| 第1.0版 | 2025/06/13 | 第1.0版発行 |